AWS EC2 인스턴스 생성 및 접속 방법

EC2 인스턴스 생성

AWS의 EC2 서비스 메뉴로 이동합니다.

좌측 인스턴스 메뉴 선택 후 인스턴스 시작 버튼 클릭합니다.

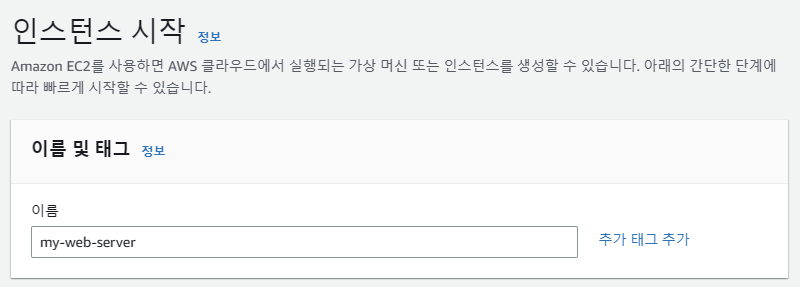

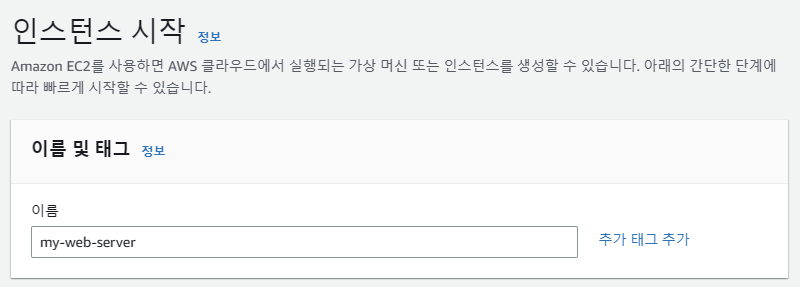

EC2 인스턴스의 이름을 설정합니다. 인스턴스를 식별할 수 있는 문자열 조합으로 설정하는 것이 좋습니다.

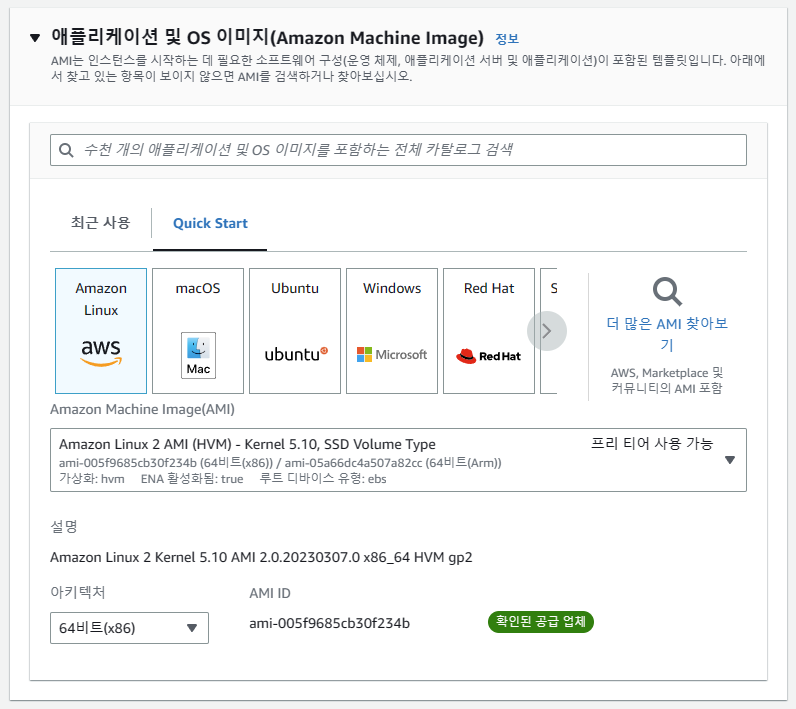

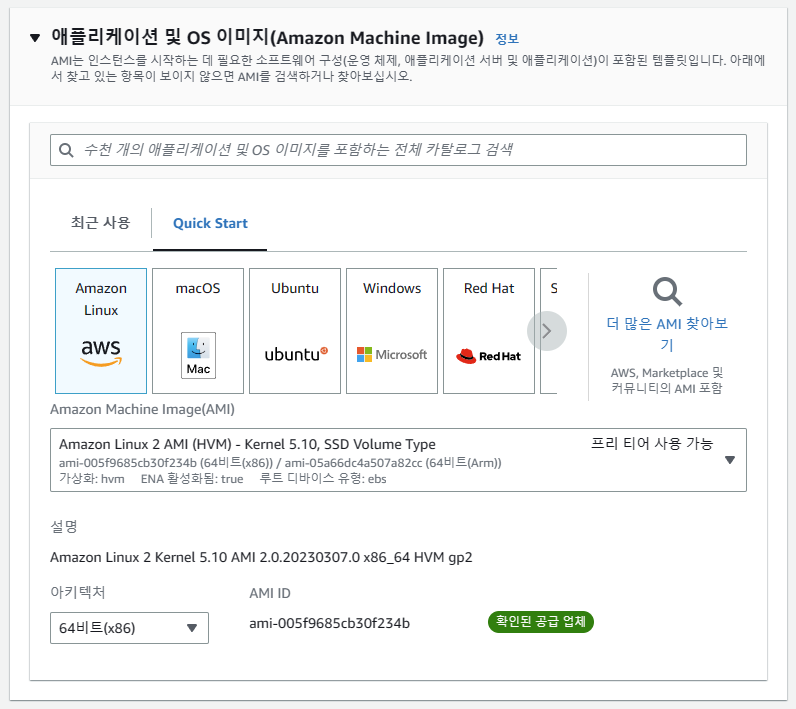

EC2 인스턴스에서 사용할 AMI(Amazon Machine Image)를 선택합니다. OS와 OS 버전, 아키텍처를 선택할 수 있으며, 미리 만들어둔 AMI를 선택해 빠르게 환경구성을 할 수도 있습니다.

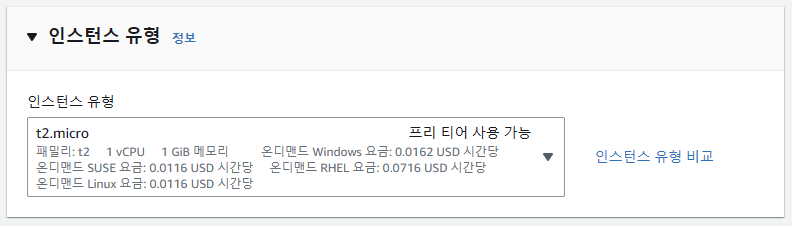

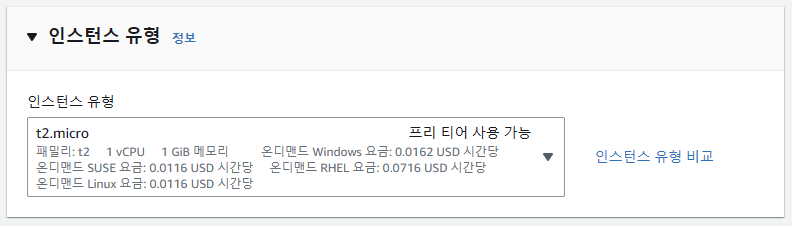

EC2 인스턴스의 유형을 선택합니다. (프리 티어의 경우 기본 t2.micro)

자세한 EC2 인스턴스 유형별 자세한 설명은 EC2 인스턴스 유형에서 확인 가능합니다.

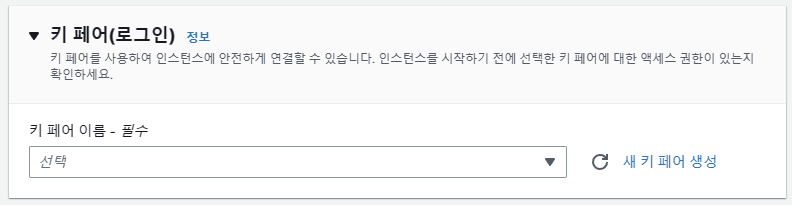

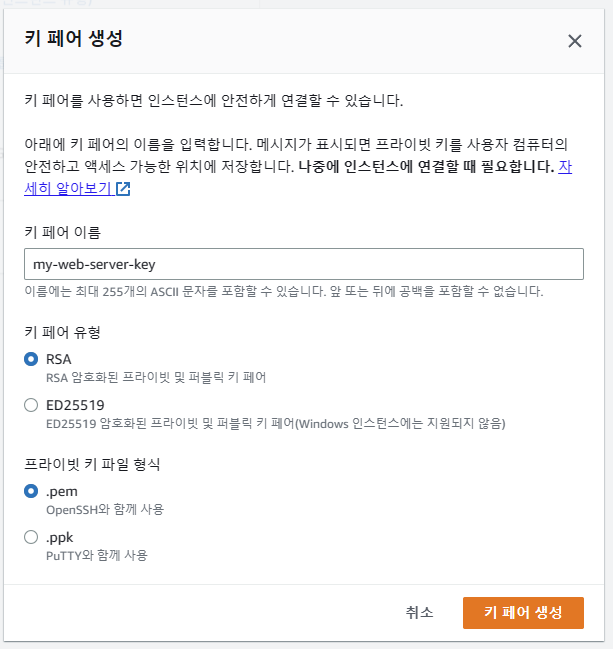

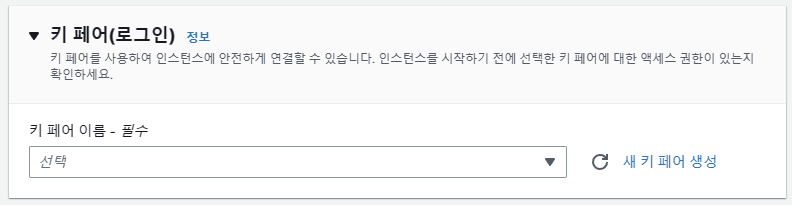

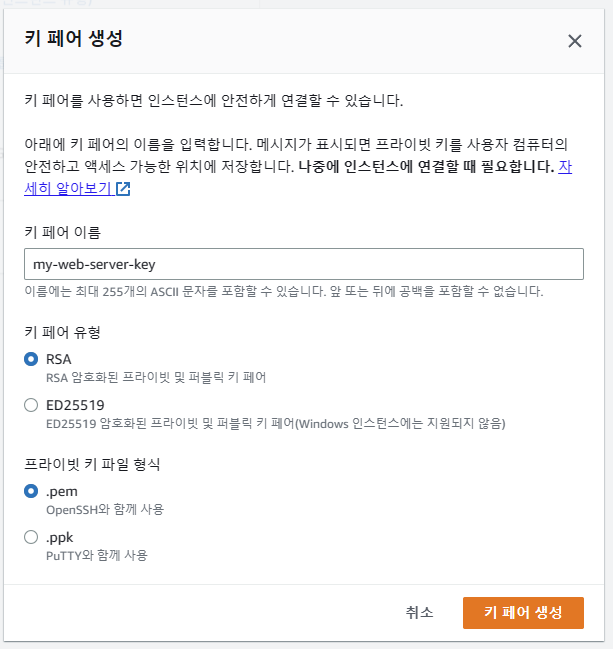

EC2 인스턴스 키 페어를 설정합니다. 키 페어는 EC2 인스턴스에 연결할 때 자격 증명에 사용하는 보안 자격 증명 집합입니다.

키 페어 이름과 유형을 선택 후 '키 페어 생성' 버튼을 누르면 키 페어가 생성되고 설정한 키 페어 이름의 프라이빗 키가 PC에 저장됩니다. 저장된 프라이빗 키는 안전한 위치에 잘 보관해두어야 합니다.

EC2 인스턴스의 네트워크 및 보안 그룹을 설정합니다. 보안 그룹은 EC2 인스턴스에 대한 수신 및 발신 트래픽을 제어하는 가상 방화벽 역할을 합니다.

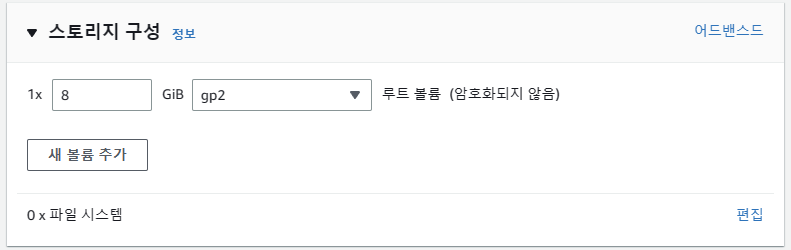

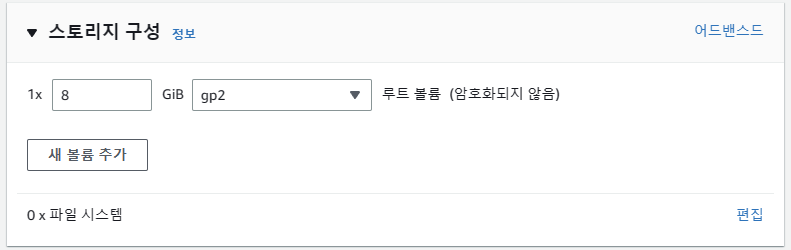

EC2 인스턴스의 스토리지 구성을 설정합니다. 용량과 스토리지의 유형을 선택할 수 있습니다. 만들어진 스토리지는 EBS(Elastic Block Store) 볼륨입니다.

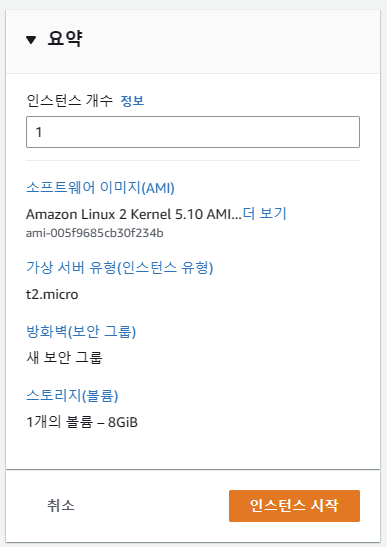

EC2 인스턴스 생성할 인스턴스의 개수를 설정합니다. '인스턴스 시작' 버튼을 누르면 인스턴스가 생성됩니다.

EC2 인스턴스 접속 방법

EC2 인스턴스에 접속하기 전에 아마존에서 제공하는 AMI들의 기본 사용자 이름입니다.

이 포스팅에서는 Amazon Linux AMI를 이용하겠습니다.

기본 사용자 이름

| AMI | 사용자 이름 |

|---|---|

| Amazon Linux | ec2-user |

| CentOS | centos 또는 ec2-user |

| Debian | admin |

| Fedora | fedora 또는 ec2-user |

| RHEL | ec2-user 또는 root |

| SUSE | ec2-user 또는 root |

| Ubuntu | ubuntu |

| Oracle | ec2-user |

| Bitnami | bitnami |

AWS 콘솔

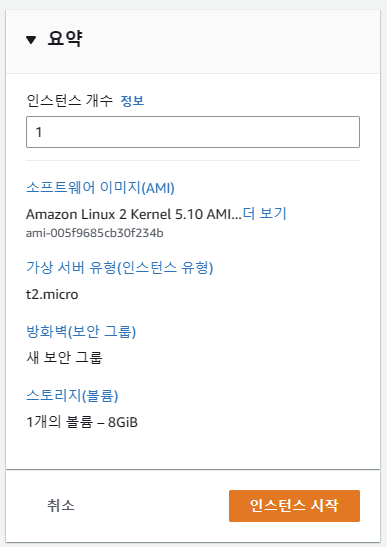

AWS에서 제공하는 기본적인 접속 방법입니다.

AWS의 EC2 서비스 메뉴로 이동합니다.

좌측 인스턴스 메뉴 선택 후 접속할 인스턴스를 선택 후 '연결' 버튼을 누릅니다.

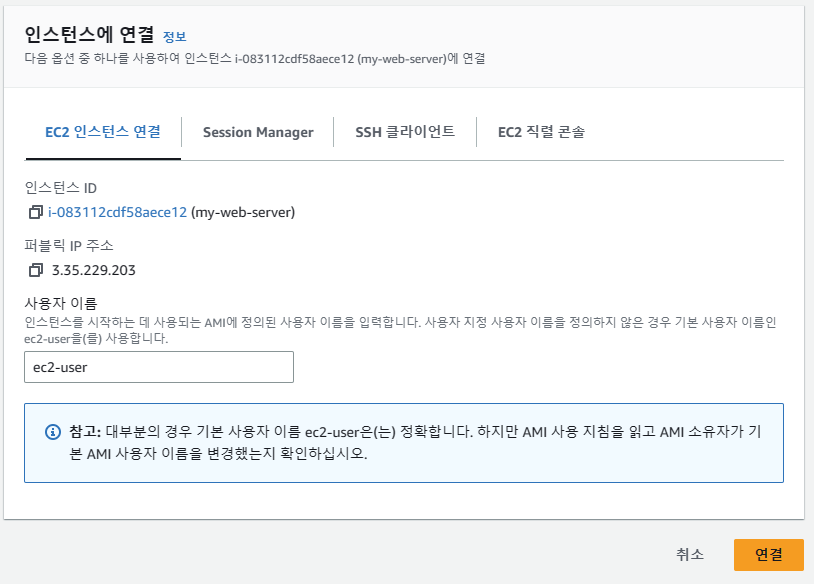

위와 같은 화면이 나오면 '연결' 버튼을 누릅니다.

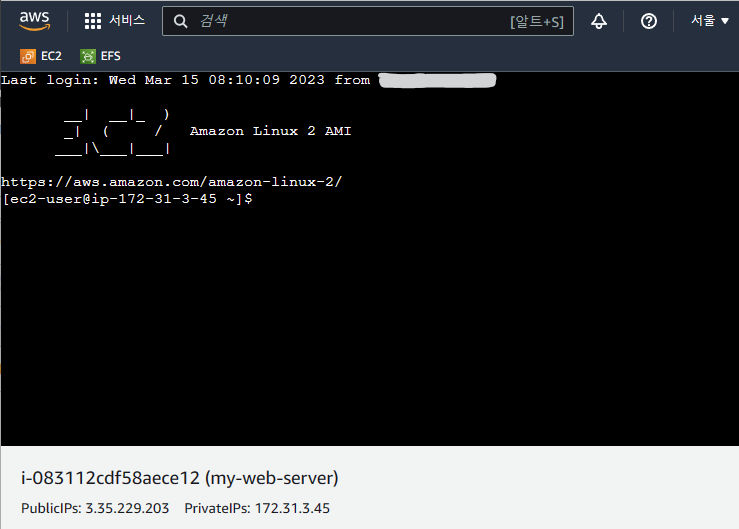

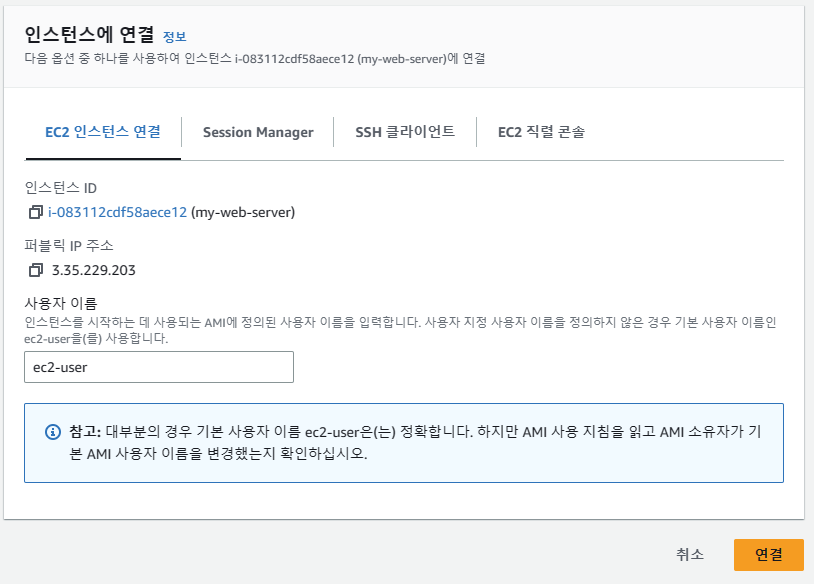

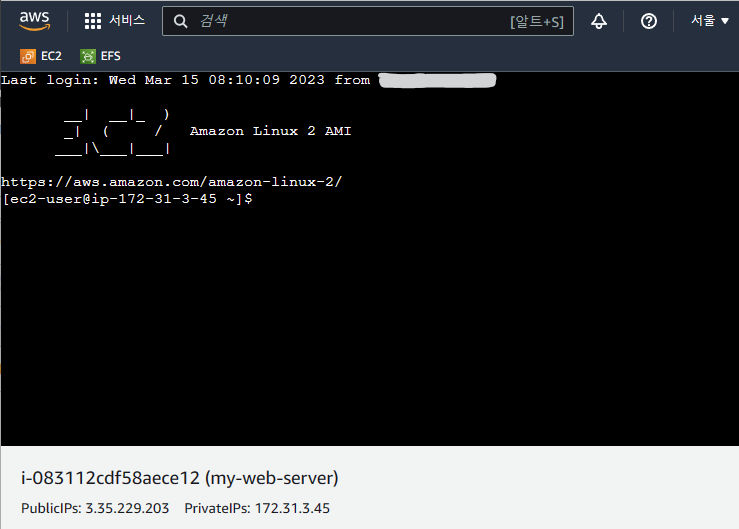

위와 같이 터미널 화면이 출력되면 접속이 완료된것입니다.

SSH를 사용하여 EC2 인스턴스 접속 방법

SSH를 사용하여 EC2 인스턴스에 접속하려면 EC2 인스턴스의 퍼블릭 IP 주소와 키 페어의 권한 설정이 필요합니다.

퍼블릭 IP 주소를 확인하는 방법을 설명하고 각 운영체제별로 키페어의 권한 설정 및 접속 방법을 설명하겠습니다.

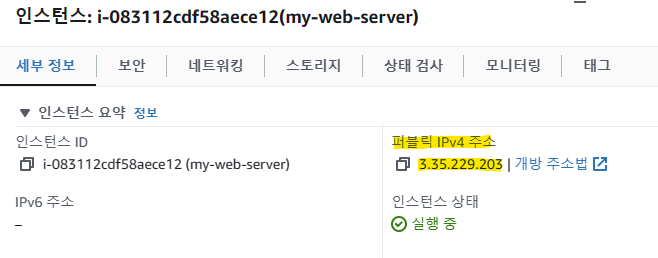

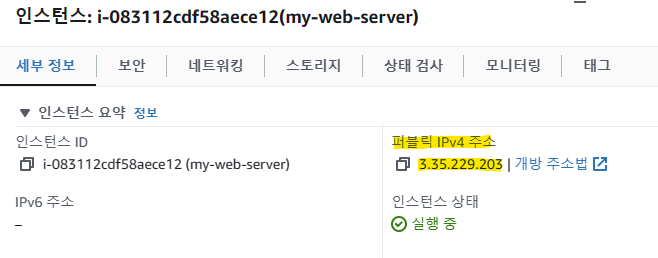

우선 EC2 인스턴스의 퍼블릭 IP 주소를 확인하는 방법입니다.

AWS의 EC2 서비스 메뉴로 이동합니다.

좌측 인스턴스 메뉴 선택 후 접속할 인스턴스를 선택 후 아래 이미지와 같이 세부 정보에서 퍼블릭 주소를 확인합니다.

Linux, MAC

터미널

Linux와 MAC에서는 터미널에서 chmod 명령어를 통해 Key 파일의 권한을 400으로 설정합니다.

- Key 파일 권한 설정 및 접속 방법

$ chmod 400 {key_file_path}

$ ssh -i {key_file_path} ec2-user@{ec2_ip_adress}- 권한 설정 후 접속화면

[rizdev@localhost ~]$ ls -l my-web-server-key.pem

-rw-r--r-- 1 rizdev rizdev 1674 Mar 15 16:45 my-web-server-key.pem

[rizdev@localhost ~]$ chmod 400 my-web-server-key.pem

[rizdev@localhost ~]$ ls -l my-web-server-key.pem

-r-------- 1 rizdev rizdev 1674 Mar 15 16:45 my-web-server-key.pem

[rizdev@localhost ~]$ ssh -i my-web-server-key.pem ec2-user@3.35.229.203

client_global_hostkeys_private_confirm: server gave bad signature for RSA key 0: error in libcrypto

Last login: Wed Mar 15 08:18:58 2023 from ec2-13-209-1-59.ap-northeast-2.compute.amazonaws.com

__| __|_ )

_| ( / Amazon Linux 2 AMI

___|\___|___|

https://aws.amazon.com/amazon-linux-2/

[ec2-user@ip-172-31-3-45 ~]$위와 같은 화면이 나오며 접속됩니다.

- 참고

처음 접속시에 아래와 같은 경고가 나올 수 있습니다. yes를 입력하면 진행됩니다.

The authenticity of host '3.35.229.203 (3.35.229.203)' can't be established.

ED25519 key fingerprint is SHA256:NxpBfx1wK/iflrEy+Rm/v1j2XVG8uo0+9vHkX6KcKKs.

This key is not known by any other names

Are you sure you want to continue connecting (yes/no/[fingerprint])? yesWindows

터미널

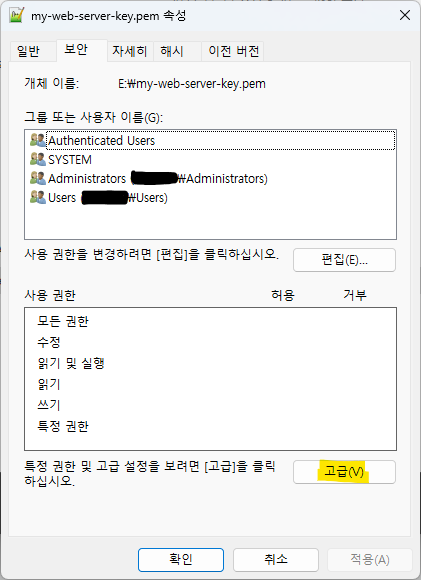

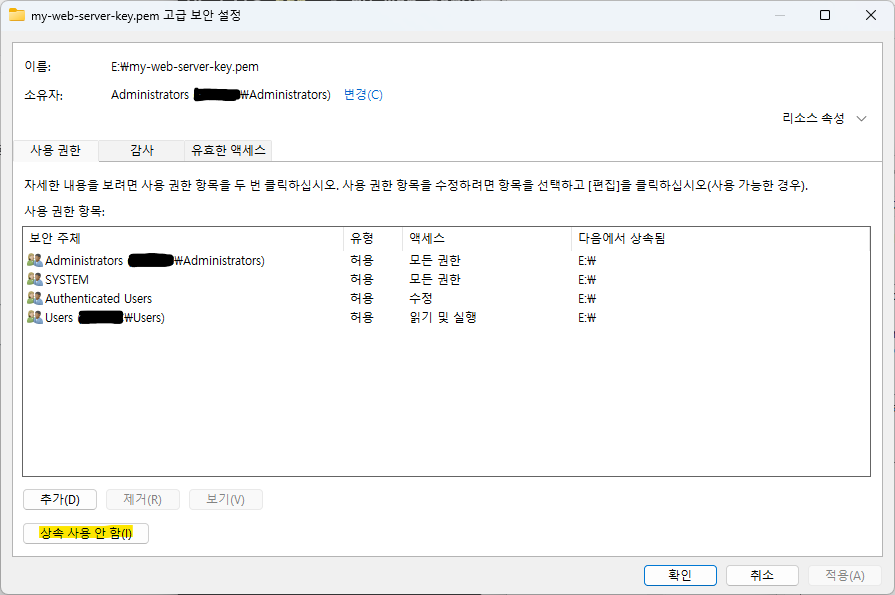

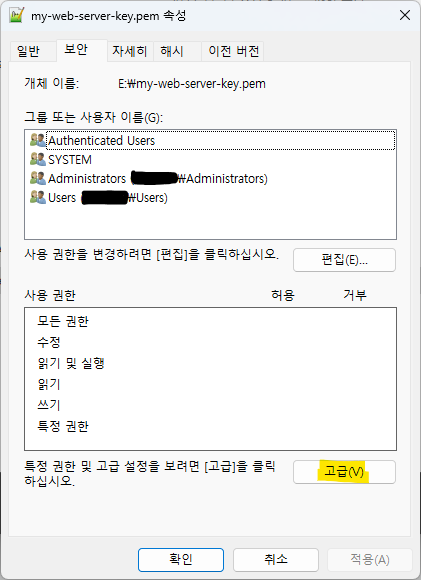

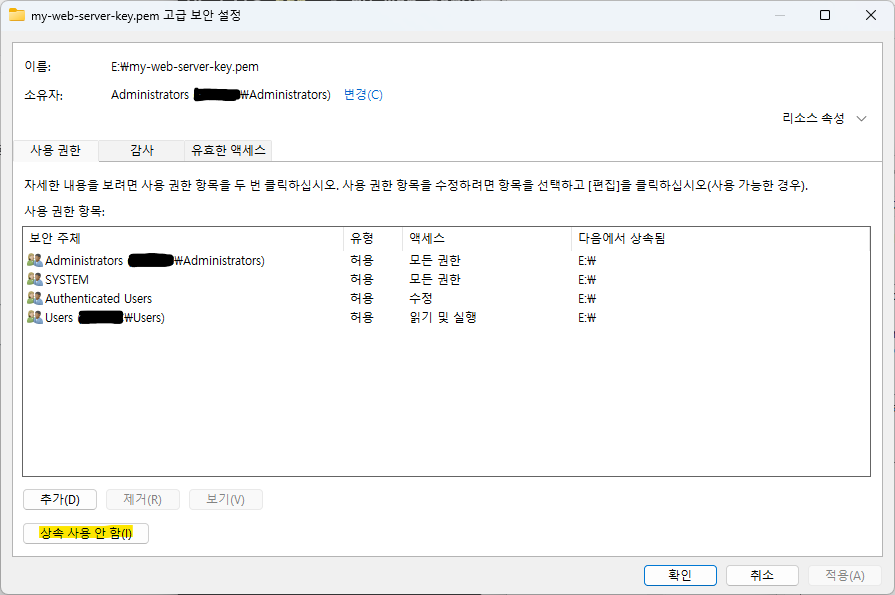

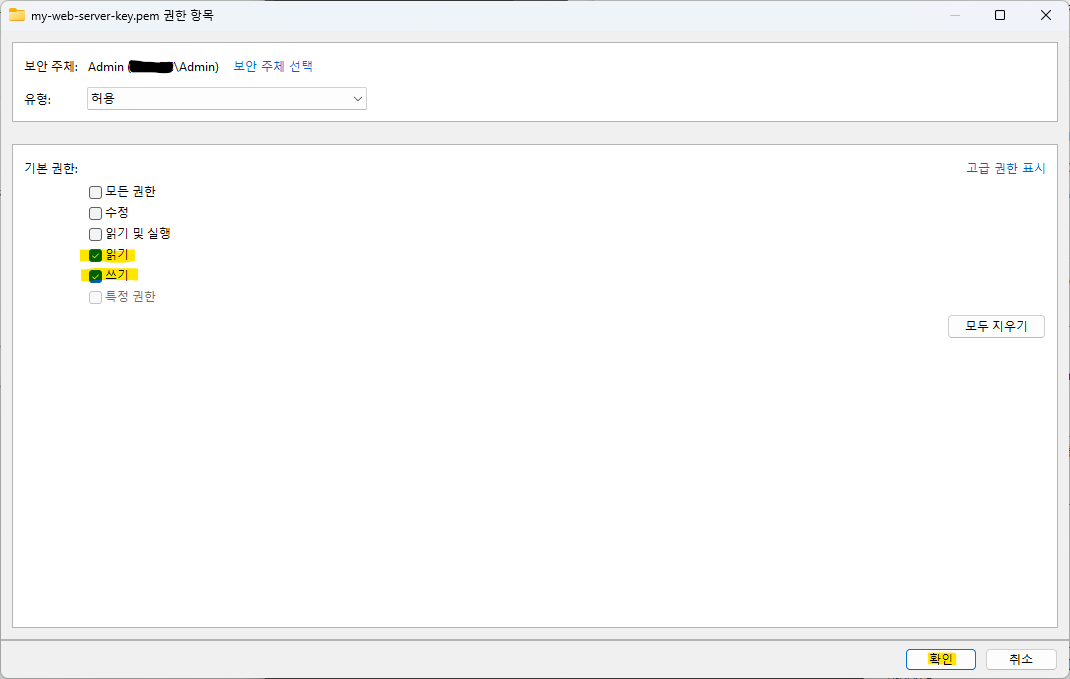

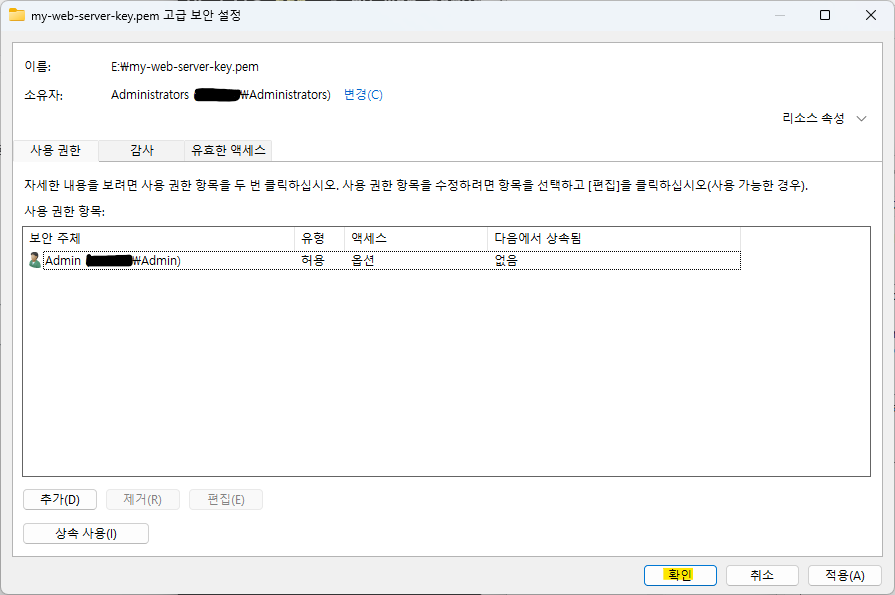

Windows에서는 Linux와 MAC과는 다르게 권한 설정 방법이 복잡합니다. 아래 이미지와 설명을 참고하여 변경합니다.

- 권한 설정

Key 파일을 우클릭 - 속성 - 보안 - 고급 순으로 클릭합니다.

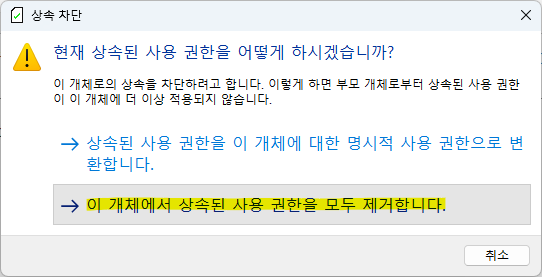

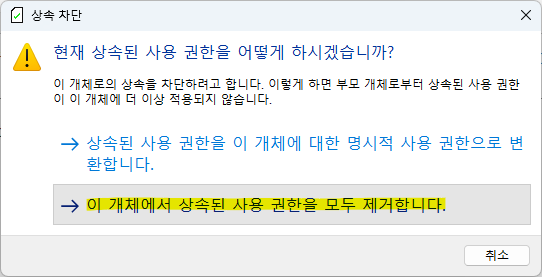

고급 보안 설정에서 '상속 사용 안 함'을 클릭합니다.

위와 같은 메시지창이 나타나면 아래 '이 개체에서 상속된 사용 권한을 모두 제거합니다.'를 클릭합니다.

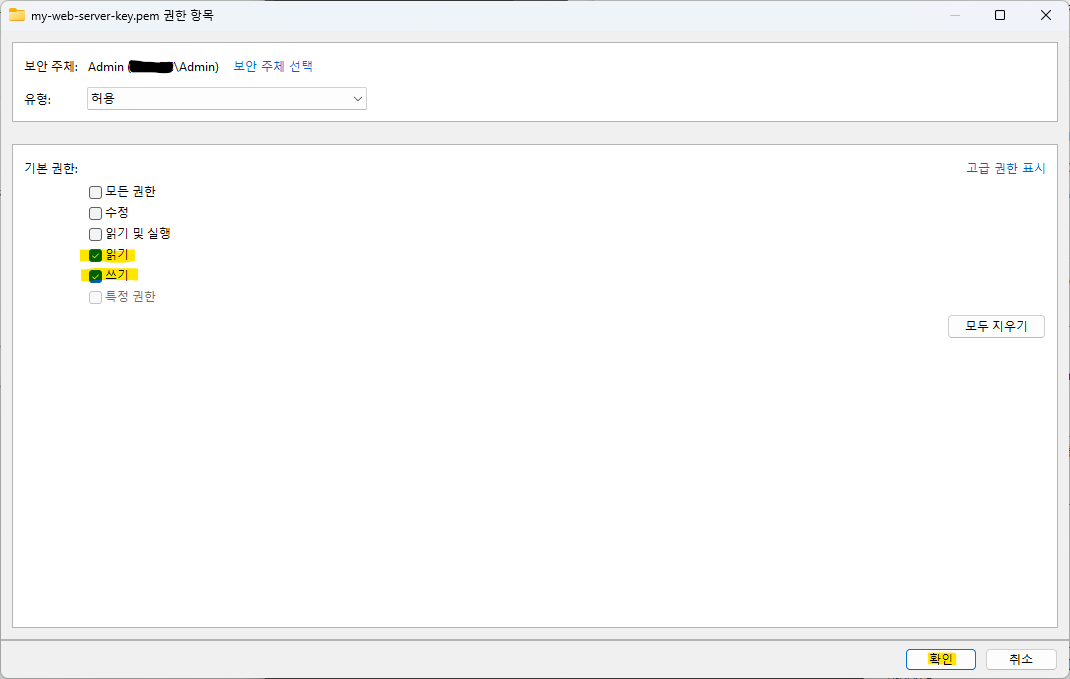

고급 보안 설정에서 '추가'를 클릭한 뒤 보안 주체를 선택 후 기본 권한을 '읽기', '쓰기'에 체크, '확인'을 누릅니다.

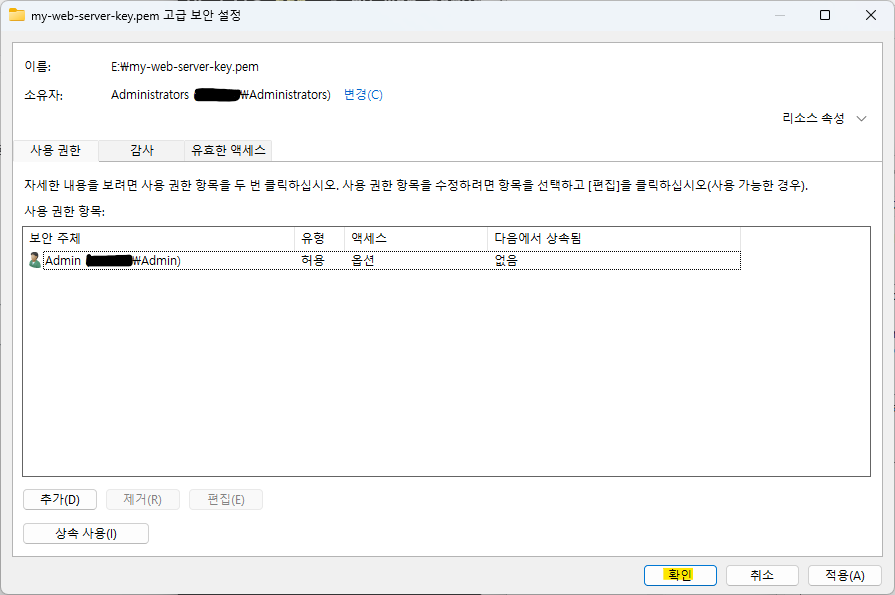

지정한 사용자가 보안 주체로 등록이 되었는지 확인하고 '확인' 버튼을 클릭합니다.

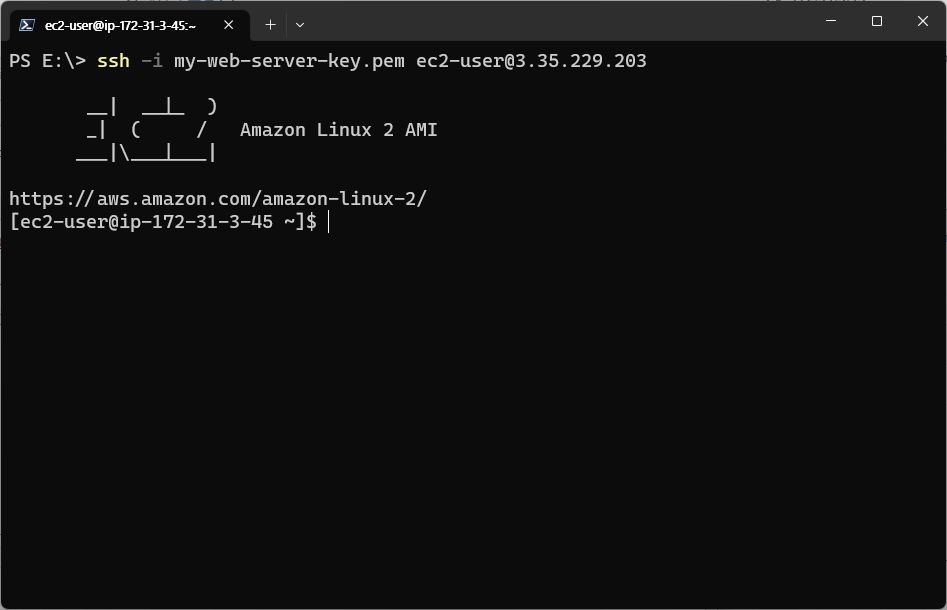

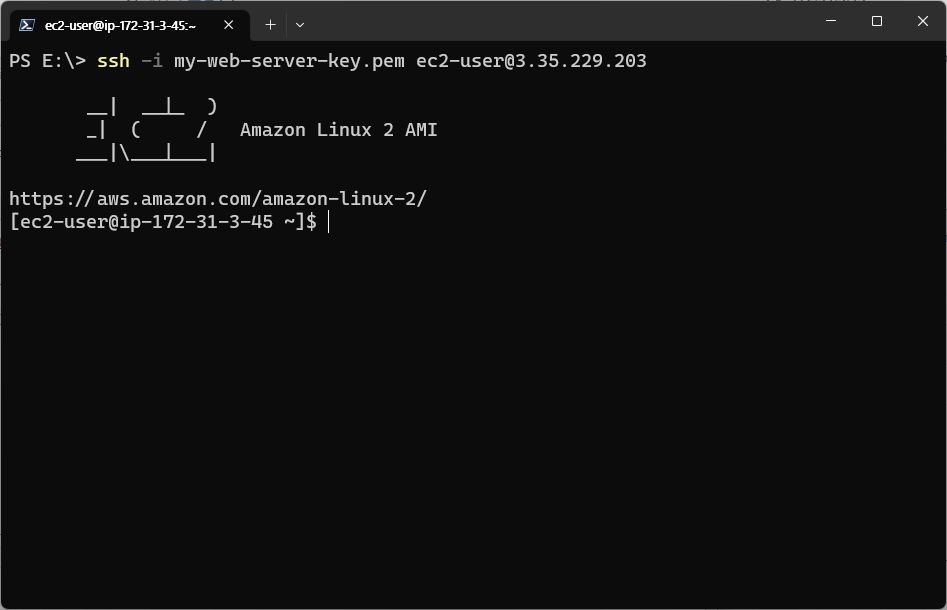

- 접속

Windows PowerShell 혹은 Windows 명령 프롬프트를 실행하여 접속합니다.

> ssh -i {key_file_path} ec2-user@{ec2_ip_adress}

위와 같은 화면이 나오며 접속됩니다.

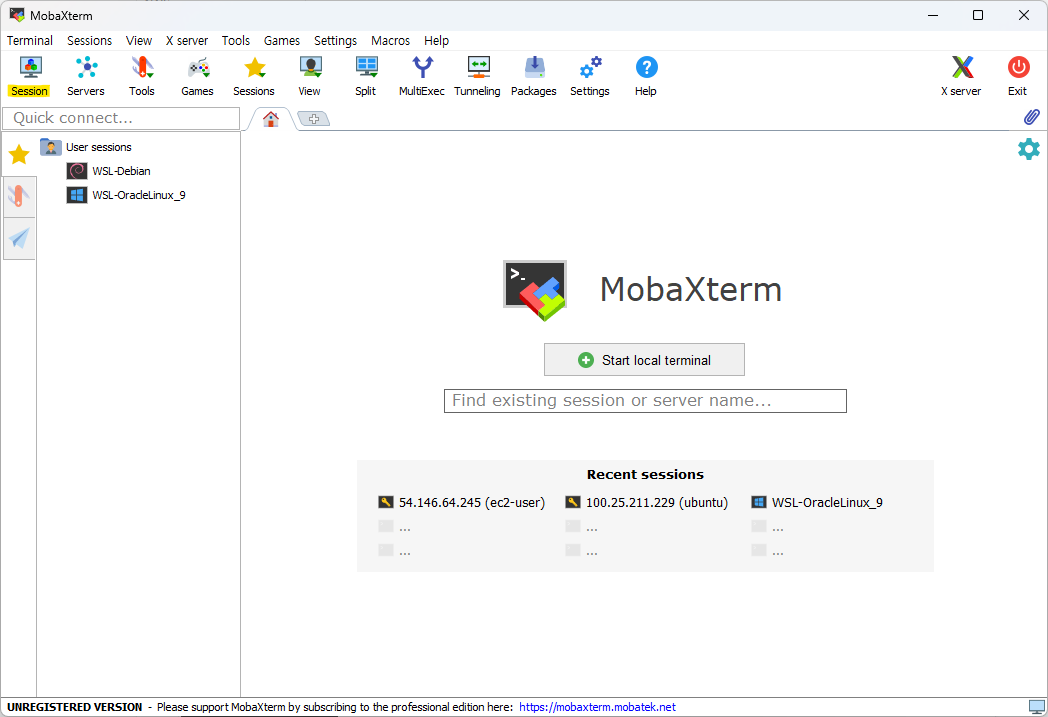

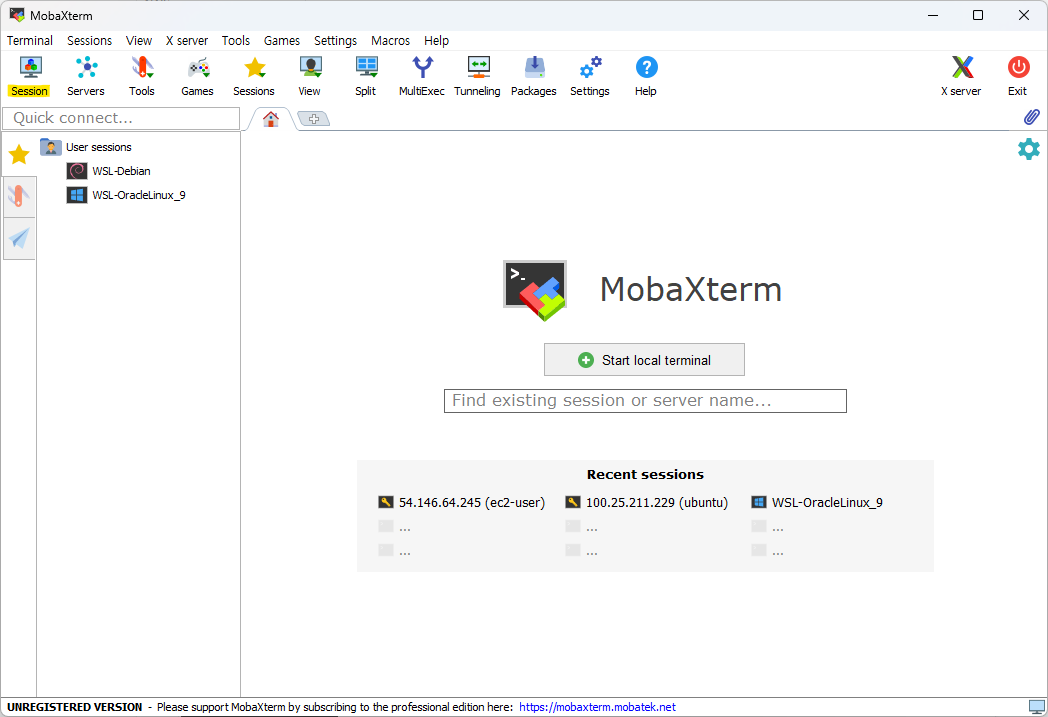

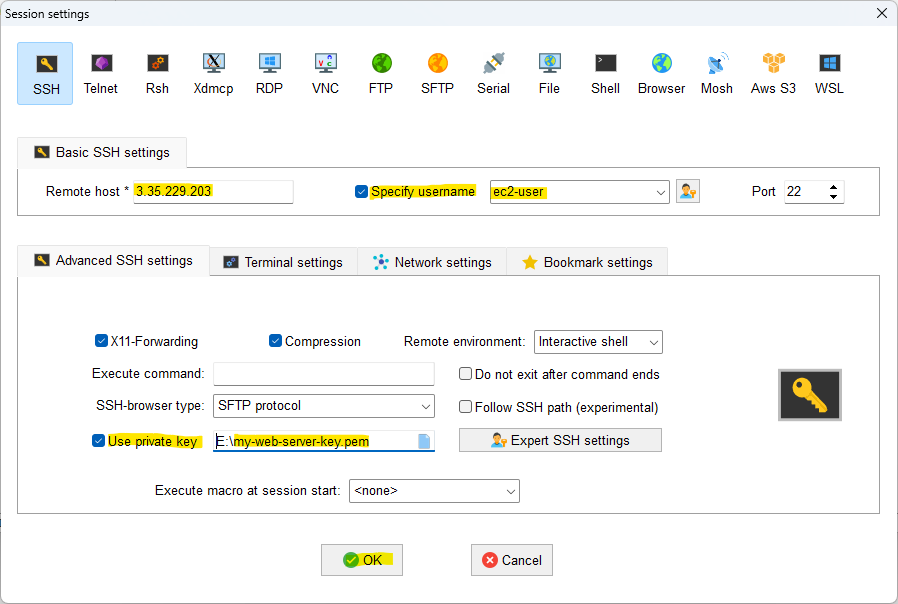

MobaXterm

MobaXterm이라는 서드파티 프로그램을 사용하면 Key 파일의 권한설정 없이 접속이 가능합니다.

다운로드 : https://mobaxterm.mobatek.net/download-home-edition.html

MobaXterm free Xserver and tabbed SSH client for Windows

The ultimate toolbox for remote computing - includes X server, enhanced SSH client and much more!

mobaxterm.mobatek.net

MobaXterm을 실행하면 위와 같은 화면이 나옵니다. 'Session'을 눌러줍니다.

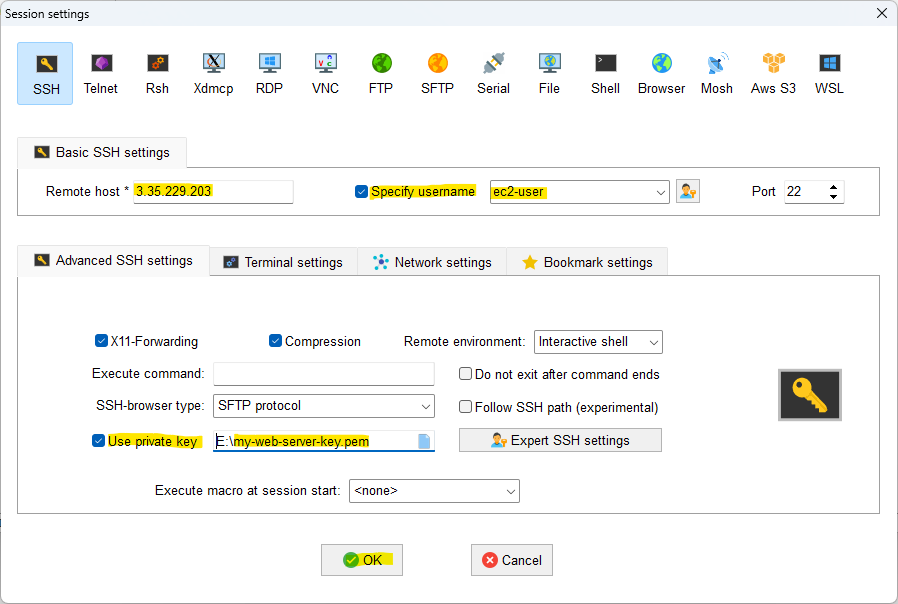

Remote host칸에 EC2 인스턴스의 퍼블릭 주소를 입력하고 Specify username칸에 유저명을 입력합니다.

Key 파일을 Use private key칸에서 선택하고 OK 버튼을 눌러줍니다.

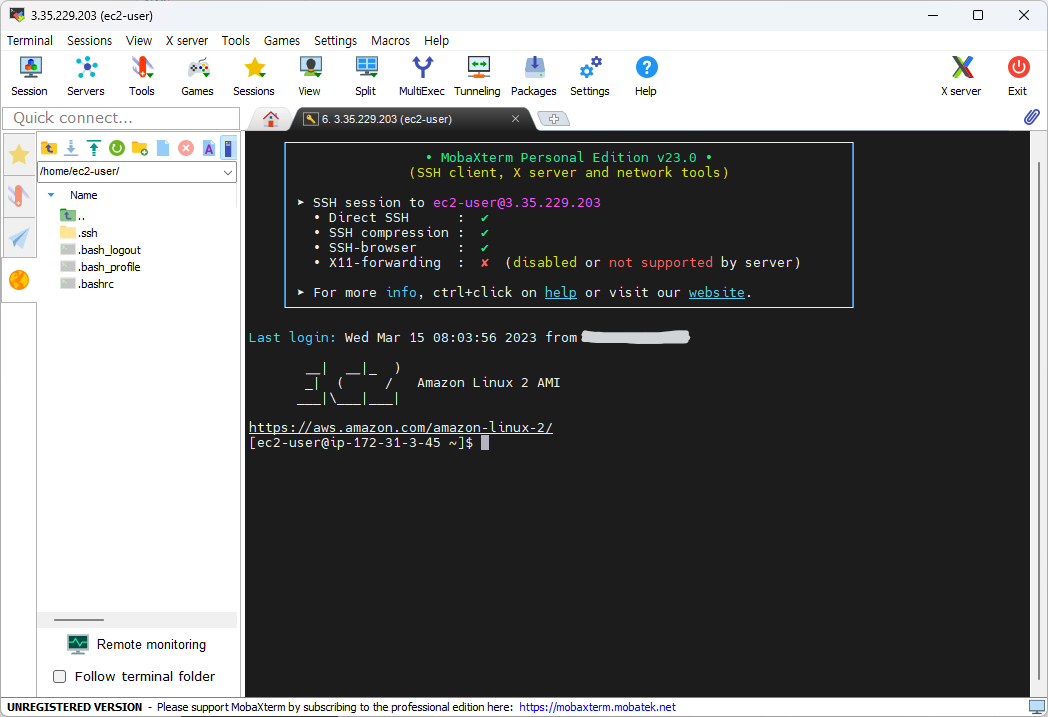

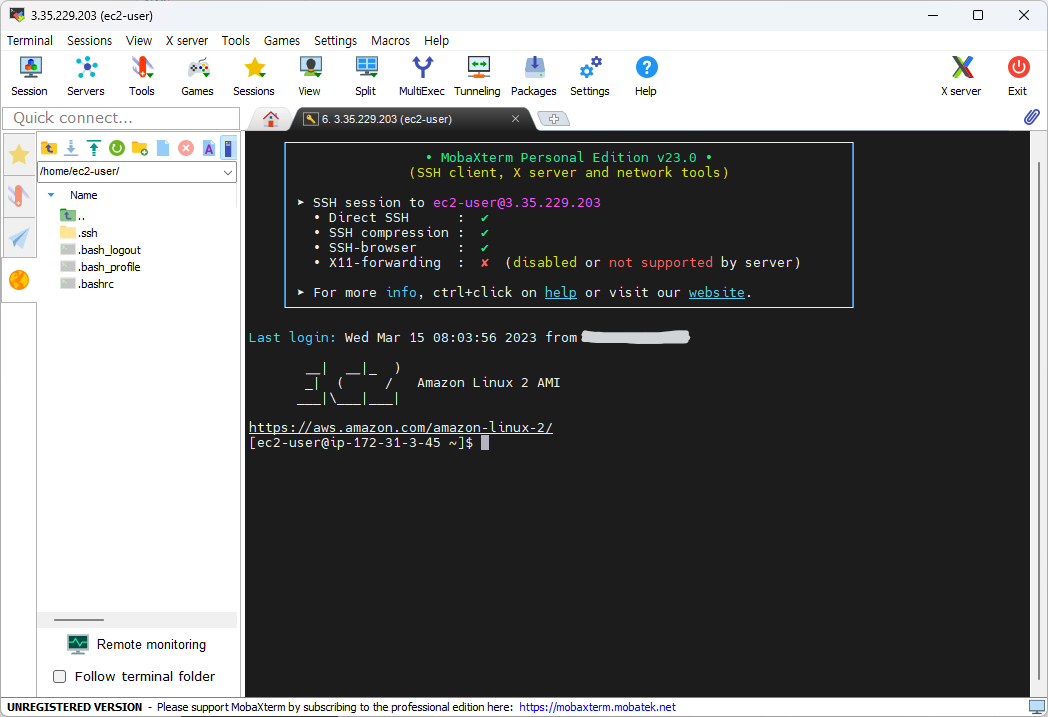

위와 같은 화면이 나오며 접속됩니다.

'DevOps > AWS' 카테고리의 다른 글

| AWS EC2 인스턴스에 파일 업로드 및 다운로드 (SCP 명령어) (0) | 2023.03.30 |

|---|

AWS EC2 인스턴스 생성 및 접속 방법

EC2 인스턴스 생성

AWS의 EC2 서비스 메뉴로 이동합니다.

좌측 인스턴스 메뉴 선택 후 인스턴스 시작 버튼 클릭합니다.

EC2 인스턴스의 이름을 설정합니다. 인스턴스를 식별할 수 있는 문자열 조합으로 설정하는 것이 좋습니다.

EC2 인스턴스에서 사용할 AMI(Amazon Machine Image)를 선택합니다. OS와 OS 버전, 아키텍처를 선택할 수 있으며, 미리 만들어둔 AMI를 선택해 빠르게 환경구성을 할 수도 있습니다.

EC2 인스턴스의 유형을 선택합니다. (프리 티어의 경우 기본 t2.micro)

자세한 EC2 인스턴스 유형별 자세한 설명은 EC2 인스턴스 유형에서 확인 가능합니다.

EC2 인스턴스 키 페어를 설정합니다. 키 페어는 EC2 인스턴스에 연결할 때 자격 증명에 사용하는 보안 자격 증명 집합입니다.

키 페어 이름과 유형을 선택 후 '키 페어 생성' 버튼을 누르면 키 페어가 생성되고 설정한 키 페어 이름의 프라이빗 키가 PC에 저장됩니다. 저장된 프라이빗 키는 안전한 위치에 잘 보관해두어야 합니다.

EC2 인스턴스의 네트워크 및 보안 그룹을 설정합니다. 보안 그룹은 EC2 인스턴스에 대한 수신 및 발신 트래픽을 제어하는 가상 방화벽 역할을 합니다.

EC2 인스턴스의 스토리지 구성을 설정합니다. 용량과 스토리지의 유형을 선택할 수 있습니다. 만들어진 스토리지는 EBS(Elastic Block Store) 볼륨입니다.

EC2 인스턴스 생성할 인스턴스의 개수를 설정합니다. '인스턴스 시작' 버튼을 누르면 인스턴스가 생성됩니다.

EC2 인스턴스 접속 방법

EC2 인스턴스에 접속하기 전에 아마존에서 제공하는 AMI들의 기본 사용자 이름입니다.

이 포스팅에서는 Amazon Linux AMI를 이용하겠습니다.

기본 사용자 이름

| AMI | 사용자 이름 |

|---|---|

| Amazon Linux | ec2-user |

| CentOS | centos 또는 ec2-user |

| Debian | admin |

| Fedora | fedora 또는 ec2-user |

| RHEL | ec2-user 또는 root |

| SUSE | ec2-user 또는 root |

| Ubuntu | ubuntu |

| Oracle | ec2-user |

| Bitnami | bitnami |

AWS 콘솔

AWS에서 제공하는 기본적인 접속 방법입니다.

AWS의 EC2 서비스 메뉴로 이동합니다.

좌측 인스턴스 메뉴 선택 후 접속할 인스턴스를 선택 후 '연결' 버튼을 누릅니다.

위와 같은 화면이 나오면 '연결' 버튼을 누릅니다.

위와 같이 터미널 화면이 출력되면 접속이 완료된것입니다.

SSH를 사용하여 EC2 인스턴스 접속 방법

SSH를 사용하여 EC2 인스턴스에 접속하려면 EC2 인스턴스의 퍼블릭 IP 주소와 키 페어의 권한 설정이 필요합니다.

퍼블릭 IP 주소를 확인하는 방법을 설명하고 각 운영체제별로 키페어의 권한 설정 및 접속 방법을 설명하겠습니다.

우선 EC2 인스턴스의 퍼블릭 IP 주소를 확인하는 방법입니다.

AWS의 EC2 서비스 메뉴로 이동합니다.

좌측 인스턴스 메뉴 선택 후 접속할 인스턴스를 선택 후 아래 이미지와 같이 세부 정보에서 퍼블릭 주소를 확인합니다.

Linux, MAC

터미널

Linux와 MAC에서는 터미널에서 chmod 명령어를 통해 Key 파일의 권한을 400으로 설정합니다.

- Key 파일 권한 설정 및 접속 방법

$ chmod 400 {key_file_path}

$ ssh -i {key_file_path} ec2-user@{ec2_ip_adress}- 권한 설정 후 접속화면

[rizdev@localhost ~]$ ls -l my-web-server-key.pem

-rw-r--r-- 1 rizdev rizdev 1674 Mar 15 16:45 my-web-server-key.pem

[rizdev@localhost ~]$ chmod 400 my-web-server-key.pem

[rizdev@localhost ~]$ ls -l my-web-server-key.pem

-r-------- 1 rizdev rizdev 1674 Mar 15 16:45 my-web-server-key.pem

[rizdev@localhost ~]$ ssh -i my-web-server-key.pem ec2-user@3.35.229.203

client_global_hostkeys_private_confirm: server gave bad signature for RSA key 0: error in libcrypto

Last login: Wed Mar 15 08:18:58 2023 from ec2-13-209-1-59.ap-northeast-2.compute.amazonaws.com

__| __|_ )

_| ( / Amazon Linux 2 AMI

___|\___|___|

https://aws.amazon.com/amazon-linux-2/

[ec2-user@ip-172-31-3-45 ~]$위와 같은 화면이 나오며 접속됩니다.

- 참고

처음 접속시에 아래와 같은 경고가 나올 수 있습니다. yes를 입력하면 진행됩니다.

The authenticity of host '3.35.229.203 (3.35.229.203)' can't be established.

ED25519 key fingerprint is SHA256:NxpBfx1wK/iflrEy+Rm/v1j2XVG8uo0+9vHkX6KcKKs.

This key is not known by any other names

Are you sure you want to continue connecting (yes/no/[fingerprint])? yesWindows

터미널

Windows에서는 Linux와 MAC과는 다르게 권한 설정 방법이 복잡합니다. 아래 이미지와 설명을 참고하여 변경합니다.

- 권한 설정

Key 파일을 우클릭 - 속성 - 보안 - 고급 순으로 클릭합니다.

고급 보안 설정에서 '상속 사용 안 함'을 클릭합니다.

위와 같은 메시지창이 나타나면 아래 '이 개체에서 상속된 사용 권한을 모두 제거합니다.'를 클릭합니다.

고급 보안 설정에서 '추가'를 클릭한 뒤 보안 주체를 선택 후 기본 권한을 '읽기', '쓰기'에 체크, '확인'을 누릅니다.

지정한 사용자가 보안 주체로 등록이 되었는지 확인하고 '확인' 버튼을 클릭합니다.

- 접속

Windows PowerShell 혹은 Windows 명령 프롬프트를 실행하여 접속합니다.

> ssh -i {key_file_path} ec2-user@{ec2_ip_adress}

위와 같은 화면이 나오며 접속됩니다.

MobaXterm

MobaXterm이라는 서드파티 프로그램을 사용하면 Key 파일의 권한설정 없이 접속이 가능합니다.

다운로드 : https://mobaxterm.mobatek.net/download-home-edition.html

MobaXterm free Xserver and tabbed SSH client for Windows

The ultimate toolbox for remote computing - includes X server, enhanced SSH client and much more!

mobaxterm.mobatek.net

MobaXterm을 실행하면 위와 같은 화면이 나옵니다. 'Session'을 눌러줍니다.

Remote host칸에 EC2 인스턴스의 퍼블릭 주소를 입력하고 Specify username칸에 유저명을 입력합니다.

Key 파일을 Use private key칸에서 선택하고 OK 버튼을 눌러줍니다.

위와 같은 화면이 나오며 접속됩니다.

'DevOps > AWS' 카테고리의 다른 글

| AWS EC2 인스턴스에 파일 업로드 및 다운로드 (SCP 명령어) (0) | 2023.03.30 |

|---|